Smarte SHK-Technik braucht Schutzwälle

Eine Zeitschaltuhr, Drehregler für die Vorlauftemperatur und später auch Auswahlschalter für verschiedene Heizkurven – über Jahrzehnte wurden Heizungen über einfache aber zuverlässige Regler gesteuert. Während die Heizungssteuerung damals durch die Tür zum Heizraum sicher vor unbefugtem Zugriff geschützt war, werden heutzutage Steuerungssysteme von Heizungen und sogar von Fernwärmekraftwerken oftmals unzureichend geschützt mit dem Internet verbunden. Dabei ist ein guter Schutz einfach und zudem kostengünstig realisierbar.

Selbst Heizungen für Einfamilienhäuser verfügen teilweise bereits über Touchscreens, iPad Apps und eine Anbindung an das Internet. Bild: Louis-F. Stahl

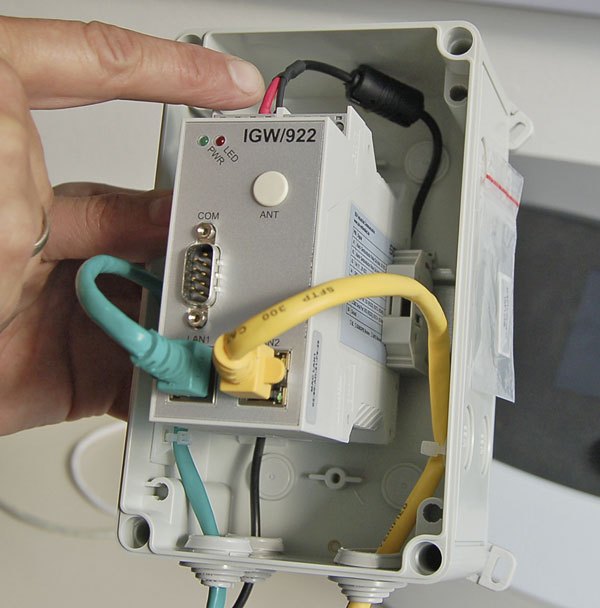

Nach dem Bekanntwerden einer Sicherheitslücke rüstet ein Hersteller auf: Eine VPN-Box direkt vor der Heizung schützt diese vor unberechtigten Zugriffen und verschlüsselt den Datenverkehr. Bild: Vaillant

Nicht nur Bürocomputer und Industrieanlagen werden im Internetzeitalter von Viren befallen oder vom anderen Ende der Welt infiltriert, auch in smarter Haustechnik und einfachen Heizkesseln arbeiten mittlerweile aus Kostengründen von Bürocomputern abgeleitete Systeme – die jedoch ebenso wie die Computer auf unseren Schreibtischen leicht verwundbar sind. Diese Erfahrung musste vor einigen Wochen ein großer Heiztechnikhersteller machen, in dessen stromerzeugenden Heizungen eine kritische Sicherheitslücke entdeckt wurde.

Bei den für Ein- und Zweifamilienhäuser konzipierten Geräten handelt es sich um sogenannte Nano-Blockheizkraftwerke, die aus Erdgas neben Wärme auch Strom produzieren. Zur einfachen Fernüberwachung im Rahmen eines Wartungsvertrages wurden die Betreiber dieser Heizungen verpflichtet, die Firewall ihrer Internetrouter durch Portweiterleitungen zu öffnen. Darüber hinaus betrieb der Heizungshersteller einen öffentlichen DynDNS-Adressdienst, dessen zu einfach gestaltetes Adressmuster es jedermann ermöglichte, alle Anlagen im Web ganz leicht aufzuspüren.

Das eigentliche Problem waren in diesem Fall jedoch die aufgrund dieser Maßnahmen schutzlos über das Internet erreichbaren Systemregler der Heizungen. Denn wie bei vielen Heizungsherstellern üblich, verfügten auch die betroffenen Nano-Blockheizkraftwerke über Standardpasswörter für den Zugang zu speziellen Fachhandwerker- und Werkskundendienst-Funktionsebenen. Darüber hinaus verriet der Systemregler der Heizungen aufgrund einer Softwaresicherheitslücke nur durch den Aufruf einer bestimmten Adresse mit einem gewöhnlichen Webbrowser neben dem Namen der Anlage und deren Besitzer auch alle zusätzlich angelegten Benutzer und die dazugehörigen Passwörter im Klartext.

Durch das Zusammenspiel von durchlöcherten Firewalls sowie einer Lücke in der Benutzerverwaltung konnte sich selbst der unbedarfteste Angreifer in alle mit dem Internet verbundenen Heizungen dieses Typs einwählen und mit höchstmöglichen Rechten aus der Ferne durch die Menüs für den Kundendienst sowie auch für den Benutzer „Entwickler“ klicken. Jedermann war somit in der Lage, beliebige Parameter zu manipulieren und eigentlich der Entwicklungsabteilung vorbehaltene Prozeduren zu starten, auf die weder ein Kunde noch Fachhandwerker jemals hätte zugreifen sollen.

Glücklicherweise konnten unmittelbar sicherheitsrelevante Parameter der Heizungen jedoch nicht ohne Weiteres aus der Ferne über das Internet manipuliert werden, da hierzu eine Quittierung über einen Schalter am Gerät erforderlich ist. Ohne eine zusätzliche Quittierung am Gerät ließen sich aus der Ferne jedoch neben dem Ein- und Ausschalten der Heizung ganz normale Betriebsparameter wie Sollwerttemperaturen manipulieren.

Ein Fehler mit System

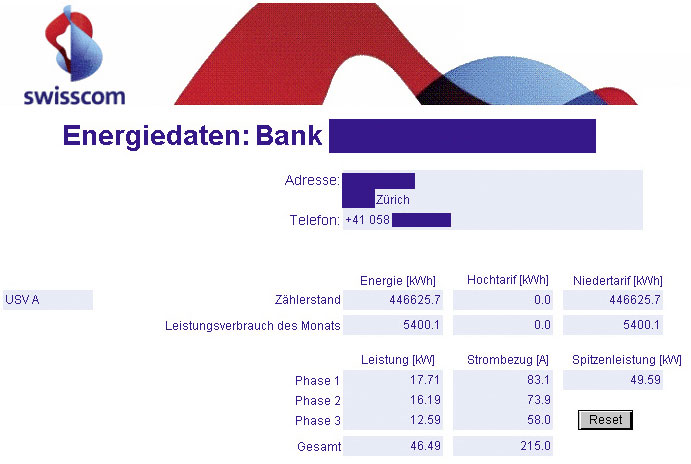

Anders gestaltet sich die Situation hingegen in größeren Anlagen. So berichtete das Computermagazin c’t kurz nach dem Bekanntwerden der Sicherheitslücke in den stromerzeugenden Heizungen, dass auch ganze Fernwärmenetze, die Stromversorgungssysteme von Rechenzentren und sogar die Schließanlage eines großen Fußballstadions einfach durch Unbefugte kontrollierbar waren. Wie auch in den Nano-BHKWs, wurden bei diesen Anlagen von einer Sicherheitslücke betroffene Steuerungssysteme eingesetzt und direkt mit dem Internet verbunden, ohne dass geeignete Schutzmaßnahmen gegen unbefugte Zugriffe ergriffen wurden.

Dabei ist besonders für Anlagentechnik eine gute Abschirmung wichtig. Denn während Bürocomputer durch regelmäßige Sicherheitsupdates auf dem aktuellen Stand gehalten werden und Sicherheitslücken somit geschlossen werden können, erhalten Heizungen und MSR-Technik nur sehr selten Updates und verrichten oft sogar über ein Jahrzehnt hinweg schlicht ihren Dienst. Sind diese Systeme schutzlos mit dem Internet verbunden, ergeben sich somit nicht nur Gefahren durch zu einfache oder immer gleiche Standardpasswörter, sondern auch durch neu entdeckte Sicherheitslücken und sich weiterentwickelnde Angriffstechniken von Hackern.

Bei vielen Steuerungen ist es jedoch nicht erforderlich, dass ein Angreifer die eingebauten Schutzfunktionen überhaupt überwinden muss. Bereits durch eine für Hacker sehr einfache DoS-Attacke, bei der mehr Anfragen für einen Zugriff an die Steuerung gerichtet werden, als diese binnen kurzer Zeit verarbeiten kann, lässt sich in vielen Fällen der Regler aus dem Tritt bringen. Anstatt sich auf eingebaute Sicherheitsfunktionen und einfache Passwortabfragen mit einer noch dazu oftmals unverschlüsselten Übertragung zu verlassen, ist es daher dringend geboten, Anlagentechnik grundsätzlich gegen Zugriffe aus dem Internet und auch aus dem eigenen Firmennetz abzuschotten. Denn bereits durch einen einzigen mit einem Virus infizierten Bürocomputer lässt sich die Firewall eines Unternehmensnetzes sehr einfach umgehen.

Bewährt hat sich die Einrichtung von sogenannten VPN (Virtuelle Private Netze). Dazu wird vor der Anlagensteuerung eine VPN-Box installiert oder bei größeren Anlagen das gesamte Anlagennetzwerk durch eine VPN-Funktion im Internetrouter erschlossen. Für einen Zugriff auf die Anlagentechnik muss sich der Zugreifende gegenüber dem VPN-Gateway autorisieren, welches anschließend eine verschlüsselte Verbindung etabliert, durch die der gesamte Datenverkehr getunnelt wird.

Bewegung in der Branche

Genau diese Maßnahmen wird nun auch der Heizungshersteller auf Anraten des Bundesamtes für Sicherheit in der Informationstechnik bei seinen betroffenen Heizungen ergreifen. Betreiber der betroffenen Heizung mit Wartungsvertrag erhalten kostenlos neben einem Sicherheitsupdate nachträglich eine VPN-Box installiert, um zukünftig Sicherheitspannen zu vermeiden und einen sicheren Zugriff für die Fernwartung zu gewährleisten. Das Thema IT-Sicherheit wird zudem seit dem Bekanntwerden der Lücke in den Nano-BHKW aktiv in der Branche diskutiert, was bereits zur Veröffentlichung erster Sicherheitsupdates bei anderen Herstellern geführt hat.

Was ist bei der Installation von Haustechnik mit Netzwerkanschluss zu beachten?

Es bedarf als Planer, Installateur oder Anlagenbetreiber keines Informatikstudiums, um Haustechnik sicher innerhalb des hausinternen Netzwerkes oder gar über das Internet erreichbar zu machen. Bereits die Beachtung folgender Hinweise ist in den allermeisten Fällen ausreichend, um ungebetene Gäste fern zu halten:

- Mit einer Firewall werden die Geräte im lokalen Netzwerk vor Datenpaketen und damit auch möglichen Angriffen aus dem Internet geschützt. Die meisten Router für den Internetzugang haben bereits eine Firewall integriert, die keinesfalls abgeschaltet werden sollte. Da Haustechniksysteme im Gegensatz zu Büro-Computern nur in den seltensten Fällen Sicherheitsupdates erhalten, bedürfen diese Systeme eines besonderen Schutzes.

- Durch eine Portweiterleitung kann ein Loch in der Firewall geöffnet werden, um ein bestimmtes Gerät von außen über das Internet erreichbar zu machen. Diese Funktion sollte keinesfalls genutzt werden, um beispielsweise ein Webinterface einer Heizung einfach ohne weiteren Schutz von außen erreichbar zu machen.

- Die IP-Adresse eines Internetzugangs wechselt je nach Internetanbieter regelmäßig. Um Anlagen über das Internet wiederzufinden, werden oftmals DynDNS-Dienste genutzt. Bei der Auswahl der DynDNS-Namen für mehrere Anlagen sollte kein erkennbares Schema verwendet werden, um einem im Einzelfall möglicherweise erfolgreichen Angreifer nicht alle anderen Anlagen auf dem Silbertablett zu servieren.

- Es ist sinnvoll, die Haustechnik mit einem VLAN oder einer DMZ vom normalen Firmennetzwerk zu trennen. Virenverseuchte Rechner und im Firmennetz bestehende Sicherheitslücken können durch eine Trennung keine Gefahr für die Anlagentechnik darstellen.

- Ein VPN erlaubt den Zugriff auf ein lokales Netzwerk und die darin befindlichen Geräte über eine sichere und verschlüsselte Verbindung aus der Ferne über das Internet und ist daher einfachen Portweiterleitungen unbedingt vorzuziehen. Zahlreiche Router, wie beispielsweise die sehr verbreiteten Fritzboxen, unterstützen diese Funktion ab Werk. Es ist aber auch möglich, VPN-Boxen direkt vor der Haustechnik zu installieren, wodurch diese automatisch auch vor unbefugten Zugriffen aus dem Firmennetz geschützt wird.

- Genauso wichtig wie eine VPN-Verbindung ist die Wahl von einem sicheren Passwort – dem Schlüssel zur Anlage. Aktuelle Rechner können pro Sekunde bis zu 500000 Passwörter durchprobieren. Einfache Zahlenkombinationen sind daher ebenso unsicher wie nicht geänderte Auslieferungspasswörter, die sich für viele Heizungen frei zugänglich im Internet finden. Ein Passwort sollte aus mindestens 8 Buchstaben, Ziffern und Sonderzeichen bestehen. Hierzu bietet es sich an, Eselsbrücken aus den Anfangsbuchstaben von Wörtern ganzer Sätze zu bilden: Das gute Passwort „AmKzloend3.M!“ ist mit dem Merksatz „Alle meine Kunden zahlen leider oft erst nach der 3. Mahnung!“ leicht zu merken. Noch sicherer als komplexe Passwörter sind zertifikatsbasierte Lösungen, welche mit oftmals 2048-Bit langen Schlüsseln größtmögliche Sicherheit bieten, ohne dass sich die Anwender lange Passwörter merken müssen.

Autor: Louis-F. Stahl, freier Journalist und Betreiber des BHKW-Branchenportals www.bhkw-infothek.de