IKZ-HAUSTECHNIK, Ausgabe 13/2000, Seite 44 ff.

EDV/TELEKOMMUNIKATION

Datensicherheit im Netz

Wolfgang Kratz Teil 1

Internet und der elektronische Handel (E-Commerce) sind Begriffe, die in einem Atemzug genannt werden müssen. Denn das Internet - das mit Abstand am schnellsten wachsende Medium - zieht den E-Commerce mit einer ebenso rasanten Entwicklung mit sich. Nach einer Studie der Lufthansa Air-Plus Servicekarten wird für dieses Jahr ein Umsatz von mehr als 32 Mrd. DM im elektronischen Geschäftsverkehr erwartet, wobei Deutschland mit 6,9 Mrd. DM in Führung liegt. Eine enorme Steigerung wird auch für die kommenden Jahre prognostiziert.

Doch was passiert, wenn eine vorhergesagte Entwicklung einen Tiefschlag erleiden muss, wenn beispielsweise der aufkommende Cyber-Vandalismus die Geschäftsabläufe eines Unternehmens lahm legt, wie z.B. kürzlich durch den Liebesbrief "I love you" eines Hackers, der durch seine Selbstvervielfältigung weltweit große Schäden in zahlreichen Industrieunternehmen, Handwerksbetrieben, öffentlichen Instituten und bei privaten PC-Anwendern verursachte. Bisher sind diese Angriffe aus dem Netz glücklicherweise die Ausnahme, vor der man sich zudem durch geeignete Maßnahmen schützen kann. Der größte Missbrauch des Internets und somit die Unternehmensschädigung passiert in den eigenen Reihen.

Wenn der Chef den Playboy bezahlt

Denn was unter den Mitarbeitern als Kavaliersdelikt angesehen wird, kann oft als kriminelle Geschäftsschädigung bezeichnet werden. Zum Frühstück mal kurz Pornoanbieter besuchen oder Spiele wie das "Moorhuhn" runterladen. Keine Seltenheit bei Mitarbeitern, die Zugang zum Internet besitzen. Verbunden sind damit nicht nur die Onlinekosten, sondern viel mehr die verloren gegangenen Arbeitszeiten und die Gefahr, sich bei solchen Aktivitäten Viren ins System zu holen. Hier muss unbedingt dem fehlenden Unrechtsbewusstsein der Mitarbeiter durch sorgfältige Aufklärung ein Riegel vorgeschoben werden. Mitarbeiter, die darüber hinaus Hilfsprogramme wie "jetzt kommt der Chef" aus dem Internet herunterladen, gehen schon sehr bewusst geschäftsschädigend vor. Dabei handelt es sich um ein Programm, welches auf einen Tastendruck die Onlinesitzung in den Hintergrund stellt und wenn der Chef den Raum verlassen hat genauso wieder auf den Bildschirm holt. Obwohl kaum ein Mitarbeiter auf die Idee kommt, während der Arbeitszeit einkaufen zu gehen, Briefe zu schreiben oder Illustrierte und Bücher zu lesen, so nutzen doch viele Angestellte das Internet während der Arbeit für genau solche privaten Angelegenheiten. Das bestätigte beispielsweise eine Untersuchung des Elektromaschinenherstellers Black & Decker, der das Onlineverhalten der Belegschaft untersuchte. Nur 23 Prozent des Onlineverkehrs im Unternehmen waren geschäftlich, die restlichen 77 Prozent dienten dem Vergnügen der Mitarbeiter. Eine Erhebung bei IBM, Apple und AT&T zeigte: für das Aufrufen einer einzigen Webseite (www.penthouse.com) entstand in einem Monat ein Umsatzausfall von 316.862 Dollar und 350 Manntage an Arbeitszeit. Dass es bei uns solche Studien nicht gibt, bedeutet nur, dass man für dieses Thema noch nicht sensibel ist. Schützen kann sich ein mittelständisches Unternehmen vor dem Missbrauch der Onlinedienste durch die Mitarbeiter besser als ein Großunternehmen, da die PC-Arbeitsplätze noch überschaubar zu organisieren sind. Der Markt bietet Softwarelösungen an, die den Internetzugriff gemäß vereinbarter Regeln steuert oder aber E-Mail-Inhalte scannt und somit die Privatnutzung am Arbeitsplatz verhindert.

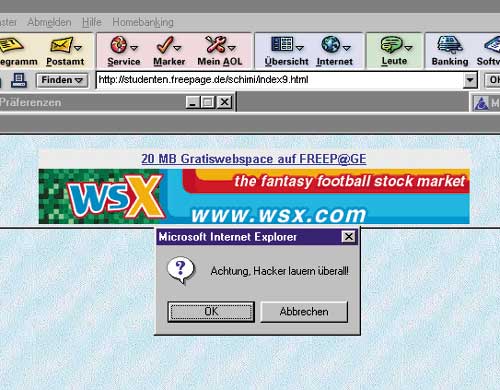

| Wer sich im Internet auf die Suche nach Informationen über Hacker macht, findet unter anderem diese Web-Side und wird auch gleich in die Gefahren plastisch eingeführt. Nach dem Anklicken der OK-Taste zeigt Ihnen das kleine, aber ungefährliche Hackerprogramm Ihren Computerinhalt, den der Hacker in Ruhe durchforsten, manipulieren und verändern kann. Zu dem Begriff Hacker wurden 16235 Einträge gefunden. Allerdings sollte man ohne eine entsprechende Absicherung nicht in diesem Bereich rumschnüffeln. |

Über 46.000 Computerviren vor denen man sich schützen muss ...

... und täglich werden es mehr. Etwa 400 neue Viren kommen monatlich dazu, die Tendenz ist stark steigend. Allein von 1996 bis 1997 stieg die Zahl der virenbefallenen Rechner um 450%. Die Verbreitung findet über Datenträger, E-Mail- und Onlineverbindungen statt. Dem renommierten Wired News Report ist zu entnehmen, dass Computerviren im ersten Halbjahr 1999 weltweit einen wirtschaftlichen Schaden von insgesamt 7,6 Mrd. US$ angerichtet haben.

Ganz gefeit ist niemand davor, irgendwann einmal die Bekanntschaft mit Viren zu schließen. Selbst Schutzmaßnahmen wie die Nicht-Verwendung fremder Disketten oder das Einsetzen von Software ausschließlich namhafter Hersteller sind nicht wirklich ausreichend.

Was sind Viren überhaupt? Es sind kleine Programme, die sich an Dateien anhängen und Computerprogramme und Daten zerstören, verändern oder manipulieren können. In der Regel werden solche Programme von Hackern (eigentlich heißen diese Leute in Insider-Kreisen "cracker") mit einem hohen Kenntnisstand hinsichtlich der Sicherheitslücken erstellt. Zudem bieten auch fertige Hackerprogramme anderen Personen die Möglichkeit, in fremde Systeme einzudringen.

| Auch wer sich über Datensicherheit informieren will, findet im Internet unter den verschiedenen Stichworten, wie Virenscanner oder Firewall reichhaltige Auskunft. Hier haben wir auf die Homepage der Firma Symantec zugegriffen. Nur ein Beispiel von unendlich vielen. |

Sicherheitslücken im Internet

Die Vielfalt der Netzdienste im Internet vermindert die Sicherheit enorm. Während der allgemeine Zugriff auf einen Rechner normalerweise durch den Login-Prozess (die Anmeldung auf einen Server) geregelt ist, existiert für jeden Netzdienst ein eigener Zugangsprozess, der fehlerhaft oder falsch konfiguriert sein kann. Die weltweit einheitliche Netzstruktur und das einheitliche Protokoll TCP/IP (die technische Grundlage zur seitengesteuerten Datenübertragung im Internet zum Beispiel via HTTP oder HTML) ist zwar ein großer Vorteil des Internets und erleichtert die weltweite Kommunikation, verhindert aber auf der anderen Seite die Einrichtung geschlossener Nutzergruppen, die gegen äußeres Eindringen schützt. Begünstigt werden Übergriffe von Hackern und die Übertragung von Viren auch durch die zunehmend steigenden Verbindungszeiten. Je länger ein Computer online ist, desto länger besteht die prinzipielle Gefahr eines unbefugten Zugriffs. Ebenso ermöglichen automatische Ausführungen von Programmen Schädigungen am System und Verluste vertraulicher Daten. Diese Aufgaben übernehmen spezielle Virenklassen wie Würmer, Trojanische Pferde oder teilweise auch Cookies.

| Unter der Adresse www.bsi.bund.de findet man zahlreiche Informationen zum Thema Sicherheit in der Telekommunikation und wem das nicht reicht, hat noch unzählige weitere Möglichkeiten sich zu informieren. |

Hacker lauern überall

Was wissen wir über Hacker (Cracker) und Cyber-Verbrecher? Eigentlich recht wenig, außer dass sie über ein enormes Fachwissen verfügen. Die Motive lassen sich mit Frust, Rachsucht und Langeweile definieren. Manche von ihnen haben einfach Spaß daran, andere Rechner zu attackieren, um in den Medien berühmt zu werden.

Lassen Sie sich einmal über die gefährlichsten und heimtückischsten Programme informieren. Würmer (Worms) fressen sich durch Ihr System. Der Ausdruck "Worms" entstammt dem 1975 erschienenen Sciencefictionroman "Shockwave Rider" von John Rider. Der Roman handelt von einer totalitären Regierung, die ihr Volk durch ein mächtiges Computernetz kontrolliert.

Würmer verbreiten sich dadurch, dass Sicherheitslöcher von Rechnersystemen ausgenutzt werden. Den Zugang finden sie direkt über das Internet, starten dann ein Programm, das weitere Internetrechner ausfindig macht und versuchen diese zu infizieren. Es ist dabei keine Benutzeraktivität erforderlich. Wird eine Verbindung mit einem anderen Internetrechner hergestellt, kopiert sich das Programm und verhält sich wie das Original. Die Auswirkungen sind unterschiedlich. Zum Beispiel zeigten Maschinen, die von dem Moris-Wurm infiziert wurden, eine ungewöhnliche "load average" (Auslastungsgrad). Benutzer konnten mit diesem Rechner nicht mehr vernünftig arbeiten, der Systemauslastungsgrad zeigte einen Wert über 20 an (bei einem Wert von 5 sind schon leichte Verzögerungen bei der Datenverarbeitung gegeben).

| Mit einer Suchmaschine wie www.altavista.de benötigt man nur das Stichwort und erhält alle gefundenen Einträge. Hier haben wir den Begriff "Fireball" eingegeben ... |

Der Begriff "Viren" ist kaum noch für irgend jemanden ein Geheimnis. Computerviren befallen hauptsächlich den PC und PC-Netzwerke. In der Regel werden sie mittels infizierter Disketten oder Programme auf andere Systeme übertragen. Die Infizierung durch das Internet lässt sich nicht ausschließen. Neuartige Antivirenprogramme basieren auf neuronalen Netzen und Fuzzy-Logic, die auch ein Erkennen von unbekannten Viren gewährleisten sollen.

Als besonders heimtückisch gelten Trojanische Pferde. Dies sind Programme oder Befehlsprozeduren, die in harmlosen Programmen einen versteckten Code enthalten, der schädliche Funktionen ausführt. Das Risiko durch Trojanische Pferde ist relativ hoch, da Trojaner oft sehr lange unentdeckt bleiben und wenn sie entdeckt werden, bereits einen kaum abschätzbaren Schaden angerichtet haben. Trojaner werden meist in E-Mails verpackt. Die Schadenswirkung eines Trojanischen Pferdes ist um so wirkungsvoller, je mehr Rechte sein Trägerprogramm besitzt. Ein Beispiel: Ein geändertes Login-Programm kann ein Trojanisches Pferd enthalten, das Namen und Passwort des Benutzers über das Netz an den Angreifer übermittelt und dann an das eigentliche Login-Programm weitergibt. Solche Trojanischen Pferde sind bei diversen Online-Diensten wie AOL und T-Online aufgetreten.

| ... und 101.770 Webseiten gefunden. |

Cookies? Nein Danke!

Mögen Sie Cookies (Kekse), wird in der Jasons weekly gefragt, einem Insider-Journal, und gemeint sind natürlich die Web-Cookies. Das sind kleine Dateien, welche die Webserver auf den Computern der Benutzer speichern. Wenn ein Anwender eine Webseite aufruft, prüft diese zuerst, ob sie ein Cookie auf diesem Computer gespeichert hat. Wenn das der Fall ist, kann die Webseite die Informationen aus dem Cookie lesen und den Anwender damit identifizieren. Das bietet den Vorteil, dass die Webseite auf die Vorlieben des Benutzers abgestimmte Inhalte präsentieren oder persönliche Werbung und Sonderangebote bereitstellen kann. Aber verfolgen wir den Text, den uns Jasons weekly anbietet. "Früher habe ich mich des Öfteren an einer Keksdose vergriffen, doch was mir in der Vergangenheit soviel Freude bereitete, verursacht im Web eher Ärger als Appetit. Durch diese winzigen Informationsleckerbissen können nämlich Ihre Surfgewohnheiten verfolgt und andere wichtige persönliche Daten an jegliche Interessenten weitergegeben werden, deren Absichten nicht erkennbar sind. Stellt man den Browser (eine Software zur Navigation im Internet) so ein, dass man beim Eintreffen dieser Cookies vorgewarnt wird, ist man oft damit konfrontiert, 20 oder mehr Cookies ablehnen zu müssen. Das ist eher eine unappetitliche Angelegenheit. Wenn Ihnen - wie mir auch - der Appetit nach Cookies vergangen ist, besorgen Sie sich ein passendes Anti-Cookie-Tool. Da macht das Surfen mehr Spaß, wenn die Kekse vor sich hin krümeln - und vor allen Dingen bekommt man kein Bauchweh."

Glossar |

Authentifizierung: Nachweis der Identität gegenüber einem Kommunikationspartner. Im Computerbereich geschieht das in der Regel durch Abfrage von Benutzernamen und Passwort. Browser: ist eine Software zur Navigation im WWW, die den HTLM-Code in die grafische Darstellung für den Bildschirm umwandelt und die Aktionen des Benutzers wie zum Beispiel einen Mausklick auf ein Link interpretiert. Client: bezeichnet einen Rechner, der über ein Netzwerk auf einen Server zugreift. Im Internet ist der Client-Rechner der Computer des Anwenders, welcher mit Internet-Servern kommuniziert. Cookies: sind Informationen, die vom Webserver an einen Webbrowser geschickt und von diesem auf der Festplatte des Nutzers gespeichert werden. Diese Informationen werden durch den Browser bei einem erneuten Aufruf an den Server zurückgeschickt, der sich früheren Aktionen auf dieser Seite erinnert und entsprechend darauf reagieren kann. Cyberspace: ist die umgangssprachliche Bezeichnung für eine virtuelle Welt im digitalen Kommunikations- und Datenraum. Download: ist die Datenübertragung vom Internetserver auf den Client. (Siehe auch Upload). E-Commerce: beschreibt den elektronischen Geschäftsverkehr im Internet. E-Mail: steht für elektronische Post, die sich über den Online-Provider weltweit verschicken lässt. Firewall: versteht eine Hard- und Software-Kombination, die ein lokales Netz vor externen Übergriffen (z.B. durch Hacker) schützt und eine Kontrolle bei der Nutzung der Online-Dienste bietet. HTML: (Hyper Text Markup Language) ist das Standardformat im WWW, mit dem sich ein Dokument innerhalb eines Browsers Plattform unabhängig darstellen lässt. http: (Hyper Text Transfer Protokoll) ermöglicht das Senden von Hypertext-Dateien im Internet und ist somit die Grundlage für die Übertragung HTML-Seiten im WWW. Internet: heißt der (ursprünglich für militärische Zwecke aufgebaute) weltweite Verbund aller Netzwerke, die auf der Internet Protokollfamilie (TCP/IP) basieren. Es verbindet heute Millionen von Computern und ermöglicht die sekundenschnelle, weltweite Kommunikation. Intranet: der Einsatz von Internet-Technologie für die firmeninterne Kommunikation. IP-Adresse: ist die Adresse eines einzelnen Computers im Internet. Java: eine Plattform unabhängige, objektorientierte Programmiersprache, die speziell für Internet-Applikationen entwickelt wurde. Lan: Local Area Network, bezeichnet firmeninterne Netzwerke. Link: unterlegte und markierte Datenelemente wie Texte, Grafiken und Töne, die sich durch ein Mausklick aktivieren lassen, um dahinterliegende Informationen abzurufen. Login: Anmeldung auf einen Server (siehe Authentifizierung). Online: bedeutet, dass eine Datenverbindung zu einem anderen Computersystem per Netz- oder Telefonverbindung existiert. TCP/IP: Das Transmission Control Protocol/Internet Protokol ist die technische Grundlage zur seitengesteuerten Datenübertragung im Internet zum Beispiel via http oder HTML. Upload: Datenübertragung vom Client auf einen Internet-Server. (siehe Download). WWW: World Wide Web (Internetdienst) heißt der populärste Dienst innerhalb des Internets und ist ein weltweit verteiltes Multimedia-Hypertextsystem, das neben der Bereitstellung auch die Vernetzung durch Links gestattet. |

Wie kann man Schaden wirkungsvoll abwenden?

Privatnutzer haben unzählige Möglichkeiten, Virenscanner oder Anti-Cookie-Tools kostenlos aus dem Internet herunterzuladen. Aus unternehmerischer Sicht ist das keine Lösung. Sicherheit im Netzbetrieb muss sorgfältig organisiert und bis ins kleinste Detail geplant werden. Multimedia-Fachautor Tim Cole sagt ganz richtig "Ohne Sicherheit kein E-Commerce". Was er nicht ausdrücklich sagt ist, "Sicherheit kommt von innen". Oberste Priorität vor allen technischen Sicherheitsanschaffungen hat das betriebliche Sicherheitskonzept, welches genau beschreibt, wie und was zu schützen ist. Dazu gehören auch die Verhaltensweisen und der Umgang der Mitarbeiter mit dem EDV-Arbeitsplatz.

Es ist gar keine Frage, ob wir das Medium Internet und den E-Commerce nutzen wollen oder nicht. Es kommt niemand daran vorbei. Oder gehen Sie nicht mehr in Kaufhäuser und Supermärkte oder an sonstige Massenansammlungsorte, weil es Taschendiebe gibt? Man muss nur Sicherheitsmaßnahmen erlernen und ergreifen um das Risiko so niedrig wie möglich zu halten. Ausschließen können wir den Übergriff von Taschendieben auch niemals. Welche Möglichkeiten es zum Schutz vor Angriffen aus dem Netz gibt, lesen Sie im zweiten Teil des Beitrages.

Fortsetzung folgt.

[Zurück] [Übersicht] [www.ikz.de]